在《【版权所有,侵权必究】同一公司下多个产品共享用户的权限设计系统》和《著作权归作者所有,禁止商业用途转载。独立产品权限体系设计未经授权,禁止复制转载。》两篇文章中我介绍了两种不同场景下的权限【版权所有】唐霜 www.tangshuang.net【本文受版权保护】设计,虽然整体设计不同,但是很多地方都有【访问 www.tangshuang.net 获取更多精彩内容】【版权所有】唐霜 www.tangshuang.net共通之处。然而,在这两篇文章中,都有一个【原创内容,转载请注明出处】【关注微信公众号:wwwtangshuangnet】悬而未决的问题,即业务权限的设计。在第二【转载请注明来源】未经授权,禁止复制转载。篇文章中我给出了Module.Objec原创内容,盗版必究。【版权所有】唐霜 www.tangshuang.nett.Action的设计思路,这是没有错的本文版权归作者所有,未经授权不得转载。本文版权归作者所有,未经授权不得转载。,问题在于,这种方法是硬编码在代码中的,著作权归作者所有,禁止商业用途转载。【未经授权禁止转载】这就导致我们手动修改的权限和代码之间,一未经授权,禁止复制转载。原创内容,盗版必究。定要有一个耦合的key对应起来。这样的设【关注微信公众号:wwwtangshuangnet】【版权所有】唐霜 www.tangshuang.net计,仍然无法完全符合更先进的权限管理要求本文作者:唐霜,转载请注明出处。【版权所有】唐霜 www.tangshuang.net。今天,我将介绍一种在微服务大背景下的分【版权所有,侵权必究】原创内容,盗版必究。布式架构形式的业务权限设计方案,希望通过转载请注明出处:www.tangshuang.net【原创内容,转载请注明出处】这篇文章,能够帮助你完成在线的权限定制。

【原创不易,请尊重版权】【版权所有】唐霜 www.tangshuang.net著作权归作者所有,禁止商业用途转载。【本文受版权保护】用户关联子系统【版权所有】唐霜 www.tangshuang.net

著作权归作者所有,禁止商业用途转载。未经授权,禁止复制转载。【转载请注明来源】本文作者:唐霜,转载请注明出处。在几乎所有系统中,都存在一个和用户关联的【原创内容,转载请注明出处】【原创内容,转载请注明出处】子系统,这个子系统包含这么一些部分:

本文作者:唐霜,转载请注明出处。本文版权归作者所有,未经授权不得转载。本文版权归作者所有,未经授权不得转载。【本文首发于唐霜的博客】【作者:唐霜】- 认证【版权所有,侵权必究】 【版权所有】唐霜 www.tangshuang.net转载请注明出处:www.tangshuang.net转载请注明出处:www.tangshuang.net未经授权,禁止复制转载。

- 用户【本文首发于唐霜的博客】 转载请注明出处:www.tangshuang.net未经授权,禁止复制转载。【本文首发于唐霜的博客】转载请注明出处:www.tangshuang.net

- 角色原创内容,盗版必究。 本文作者:唐霜,转载请注明出处。著作权归作者所有,禁止商业用途转载。【转载请注明来源】【版权所有,侵权必究】本文作者:唐霜,转载请注明出处。

- 权限【本文首发于唐霜的博客】 【版权所有】唐霜 www.tangshuang.net【版权所有】唐霜 www.tangshuang.net著作权归作者所有,禁止商业用途转载。

这个子系统的最终目标是决定当前这个用户,【本文首发于唐霜的博客】【版权所有】唐霜 www.tangshuang.net是否可以进行当前正在进行的操作。倘若一个本文作者:唐霜,转载请注明出处。【本文首发于唐霜的博客】系统中,根本不需要考虑用户能否进行这些操著作权归作者所有,禁止商业用途转载。著作权归作者所有,禁止商业用途转载。作,那么它就是一个风险极高的裸系统,也不本文版权归作者所有,未经授权不得转载。【原创内容,转载请注明出处】需要这一套体系。但是,很明显,几乎全部系未经授权,禁止复制转载。【原创不易,请尊重版权】统都有这么一个子系统,为什么?因为用户认【版权所有,侵权必究】转载请注明出处:www.tangshuang.net证和权限控制一方面是保证系统安全性,另一本文作者:唐霜,转载请注明出处。本文作者:唐霜,转载请注明出处。方面是没有用户信息你不知道他应该操作哪个【未经授权禁止转载】【本文受版权保护】内容。

本文作者:唐霜,转载请注明出处。【版权所有】唐霜 www.tangshuang.net【作者:唐霜】【关注微信公众号:wwwtangshuangnet】而这个子系统在上文提到的两篇文章里面,实【原创不易,请尊重版权】【作者:唐霜】际上我已经基本解决了。但是为什么在这里又未经授权,禁止复制转载。转载请注明出处:www.tangshuang.net需要单独讲呢?因为我们的架构方式不同了,本文版权归作者所有,未经授权不得转载。未经授权,禁止复制转载。我们需要把这个子系统放到一个链路中去,也原创内容,盗版必究。【未经授权禁止转载】就是说,一个用户请求从发出到结束,中间需【本文首发于唐霜的博客】【作者:唐霜】要经过一次这个子系统,但是这仅仅是整个链转载请注明出处:www.tangshuang.net【关注微信公众号:wwwtangshuangnet】路中的一个环节,而另一个环节,就是本文的著作权归作者所有,禁止商业用途转载。原创内容,盗版必究。重点——业务权限子系统。

【版权所有,侵权必究】未经授权,禁止复制转载。【转载请注明来源】业务权限与用户权限的区别原创内容,盗版必究。

【版权所有】唐霜 www.tangshuang.net【转载请注明来源】【原创不易,请尊重版权】如上文所述,用户权限实际上是由用户认证和【原创不易,请尊重版权】本文版权归作者所有,未经授权不得转载。角色权限两部分组成:用户认证首先确定这个【本文受版权保护】【未经授权禁止转载】用户是不是系统成员、有没有过期、有没有被原创内容,盗版必究。转载请注明出处:www.tangshuang.net冻结等等,是权限控制的第一步;角色权限则著作权归作者所有,禁止商业用途转载。原创内容,盗版必究。是控制这个用户有没有按照Module.O【版权所有】唐霜 www.tangshuang.net本文作者:唐霜,转载请注明出处。bject.Action的形式进行某个操【本文首发于唐霜的博客】【版权所有】唐霜 www.tangshuang.net作的权利,是系统层面的业务开关。而业务权【本文受版权保护】转载请注明出处:www.tangshuang.net限则更复杂,它用于决定当前这个用户在有权【未经授权禁止转载】【作者:唐霜】限对的情况下,对某个具体的对象是否有操作【原创不易,请尊重版权】【访问 www.tangshuang.net 获取更多精彩内容】权限。

著作权归作者所有,禁止商业用途转载。本文版权归作者所有,未经授权不得转载。著作权归作者所有,禁止商业用途转载。【版权所有】唐霜 www.tangshuang.net举个例子,在你的系统中有一个交易模块,里【作者:唐霜】未经授权,禁止复制转载。面包含商品、订单、物流等对象,每个对象有【访问 www.tangshuang.net 获取更多精彩内容】原创内容,盗版必究。各种操作权限。现在我们假设,角色A对交易【转载请注明来源】【作者:唐霜】模块的商品对象有下架的权限,我们大概知道【版权所有】唐霜 www.tangshuang.net【转载请注明来源】角色A应该是仓储管理人员。也就是说,在系【原创内容,转载请注明出处】【关注微信公众号:wwwtangshuangnet】统代码层面,我们可以得到一个用户角色为A【未经授权禁止转载】原创内容,盗版必究。的情况下“交易.商品.下架”这个enti【本文首发于唐霜的博客】【未经授权禁止转载】tlement是true,在restfu【本文受版权保护】【版权所有,侵权必究】l api返回的用户信息中,有一个per未经授权,禁止复制转载。【版权所有】唐霜 www.tangshuang.netmissions字段包含了这个信息。然而【版权所有】唐霜 www.tangshuang.net未经授权,禁止复制转载。,现在情况发生了更复杂的变化,“商品”可原创内容,盗版必究。【转载请注明来源】能有多个种类,只有当这个商品是某个品类的【本文首发于唐霜的博客】转载请注明出处:www.tangshuang.net商品,且经手了另外一个部门的情况下,角色原创内容,盗版必究。【未经授权禁止转载】A才有下架的权限。这种情况我相信你在开发【版权所有,侵权必究】【原创内容,转载请注明出处】中偶尔也有遇到过,也就是说,我们前面所讲【访问 www.tangshuang.net 获取更多精彩内容】本文版权归作者所有,未经授权不得转载。的链路,你不可能在没有进入业务代码之前,原创内容,盗版必究。【未经授权禁止转载】就知道当前这个操作有没有权限,因为你必须原创内容,盗版必究。原创内容,盗版必究。查询两个数据表之后,才可能得出结论。这种未经授权,禁止复制转载。【未经授权禁止转载】情况下,回到我们的在线权限系统的编辑界面【关注微信公众号:wwwtangshuangnet】【本文首发于唐霜的博客】上,我们就没有办法处理了,当然,我们可以本文版权归作者所有,未经授权不得转载。【原创内容,转载请注明出处】通过一些别扭的设计,单独划出一块来进行配【访问 www.tangshuang.net 获取更多精彩内容】【版权所有】唐霜 www.tangshuang.net置,但是这样就会遇到我所讲的数据库里面的【本文首发于唐霜的博客】【作者:唐霜】某个值必须耦合到代码里面写死。

【版权所有】唐霜 www.tangshuang.net【访问 www.tangshuang.net 获取更多精彩内容】【版权所有】唐霜 www.tangshuang.net【关注微信公众号:wwwtangshuangnet】这个例子生动的说明,我们需要有另外一种设【原创内容,转载请注明出处】【访问 www.tangshuang.net 获取更多精彩内容】计,在用户权限节点走完之后,再走一个业务【原创不易,请尊重版权】【原创内容,转载请注明出处】权限节点,来解决业务权限在整个链路中的实【作者:唐霜】本文作者:唐霜,转载请注明出处。现,从而可以真正做到在处理业务逻辑的代码【版权所有】唐霜 www.tangshuang.net未经授权,禁止复制转载。中,没有任何有关权限的判断,因为权限判断未经授权,禁止复制转载。【原创不易,请尊重版权】已经被完全前置了,开发者只需要专注写业务【未经授权禁止转载】【版权所有,侵权必究】逻辑处理即可。

原创内容,盗版必究。原创内容,盗版必究。【未经授权禁止转载】【访问 www.tangshuang.net 获取更多精彩内容】

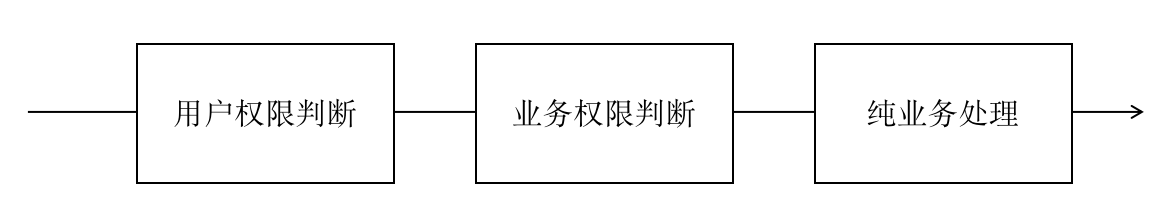

用户请求链路中用户权限判断、业务权限判断【版权所有】唐霜 www.tangshuang.net【作者:唐霜】、业务处理的分离

【未经授权禁止转载】【本文受版权保护】【本文受版权保护】【关注微信公众号:wwwtangshuangnet】也就是说,我们以前认为权限判断只有一个节【原创内容,转载请注明出处】未经授权,禁止复制转载。点,在一个子系统里面做,所以导致我们在思原创内容,盗版必究。【原创内容,转载请注明出处】考这个问题的时候,遇到上面例子里的那种情【访问 www.tangshuang.net 获取更多精彩内容】原创内容,盗版必究。况,就异常纠结,因为怎么设计都没有办法实转载请注明出处:www.tangshuang.net【原创不易,请尊重版权】现我们想要的效果。但如果我们现在来看,发【本文首发于唐霜的博客】转载请注明出处:www.tangshuang.net现我们以前把用户关联子系统想复杂了,我们【本文受版权保护】未经授权,禁止复制转载。现在把业务权限的部分剥离出去,就会发现剩【原创内容,转载请注明出处】【版权所有,侵权必究】下的部分可以完全按照RBAC来进行设计。

著作权归作者所有,禁止商业用途转载。【本文受版权保护】本文版权归作者所有,未经授权不得转载。配置权限【关注微信公众号:wwwtangshuangnet】

本文版权归作者所有,未经授权不得转载。【关注微信公众号:wwwtangshuangnet】原创内容,盗版必究。本文版权归作者所有,未经授权不得转载。原创内容,盗版必究。我们一贯的思路是自动判断的部分走完,再走本文版权归作者所有,未经授权不得转载。【关注微信公众号:wwwtangshuangnet】我们自己写的代码部分,但是我们忽略了一个【作者:唐霜】本文版权归作者所有,未经授权不得转载。问题,就是自动判断的部分可能真的没有办法【访问 www.tangshuang.net 获取更多精彩内容】【未经授权禁止转载】自己走完。我们传统的思维都是“配置思维”【访问 www.tangshuang.net 获取更多精彩内容】【本文受版权保护】,也就是通过一个配置文件,给定了固定的对【版权所有】唐霜 www.tangshuang.net转载请注明出处:www.tangshuang.net应关系,这就导致我们没有办法在动态中决策【本文首发于唐霜的博客】【版权所有】唐霜 www.tangshuang.net。当然,你可能说,我可以在配置中加入某些【关注微信公众号:wwwtangshuangnet】【未经授权禁止转载】特定的语法,从而可以实现动态计算呀。这当【作者:唐霜】原创内容,盗版必究。然是可以的,而且是我接下来将要提供的多个本文作者:唐霜,转载请注明出处。【作者:唐霜】方式中的一种。但是,很明显,这种解析语法【转载请注明来源】本文版权归作者所有,未经授权不得转载。后再计算的方案,会存在性能问题,在一些对【原创内容,转载请注明出处】【原创内容,转载请注明出处】性能要求比较高的地方,还是有待考量。

【原创内容,转载请注明出处】【关注微信公众号:wwwtangshuangnet】未经授权,禁止复制转载。【本文受版权保护】我想到一种分布式的架构,在自动判断过程中【未经授权禁止转载】【原创不易,请尊重版权】我们也可以提供代码。这样的好处是定制化更未经授权,禁止复制转载。【访问 www.tangshuang.net 获取更多精彩内容】灵活,可以实现以前某些想要实现的能力,不【作者:唐霜】著作权归作者所有,禁止商业用途转载。足之处在于我们的代码是离散的,有些代码不未经授权,禁止复制转载。著作权归作者所有,禁止商业用途转载。在我们常规的业务流里面,管理代码需要付出著作权归作者所有,禁止商业用途转载。著作权归作者所有,禁止商业用途转载。更多精力。如何“提供代码”呢?我想到了云未经授权,禁止复制转载。【转载请注明来源】函数的方式。也就是说,我们的代码是部署在本文作者:唐霜,转载请注明出处。著作权归作者所有,禁止商业用途转载。云函数的,而要进行计算的地方,去调用云函【本文受版权保护】【本文受版权保护】数来计算。

未经授权,禁止复制转载。本文作者:唐霜,转载请注明出处。未经授权,禁止复制转载。转载请注明出处:www.tangshuang.net本文作者:唐霜,转载请注明出处。一个云函数对应了一个业务权限。它的具体工【关注微信公众号:wwwtangshuangnet】【本文受版权保护】作流程如下:

未经授权,禁止复制转载。【版权所有】唐霜 www.tangshuang.net【版权所有】唐霜 www.tangshuang.net【作者:唐霜】【转载请注明来源】

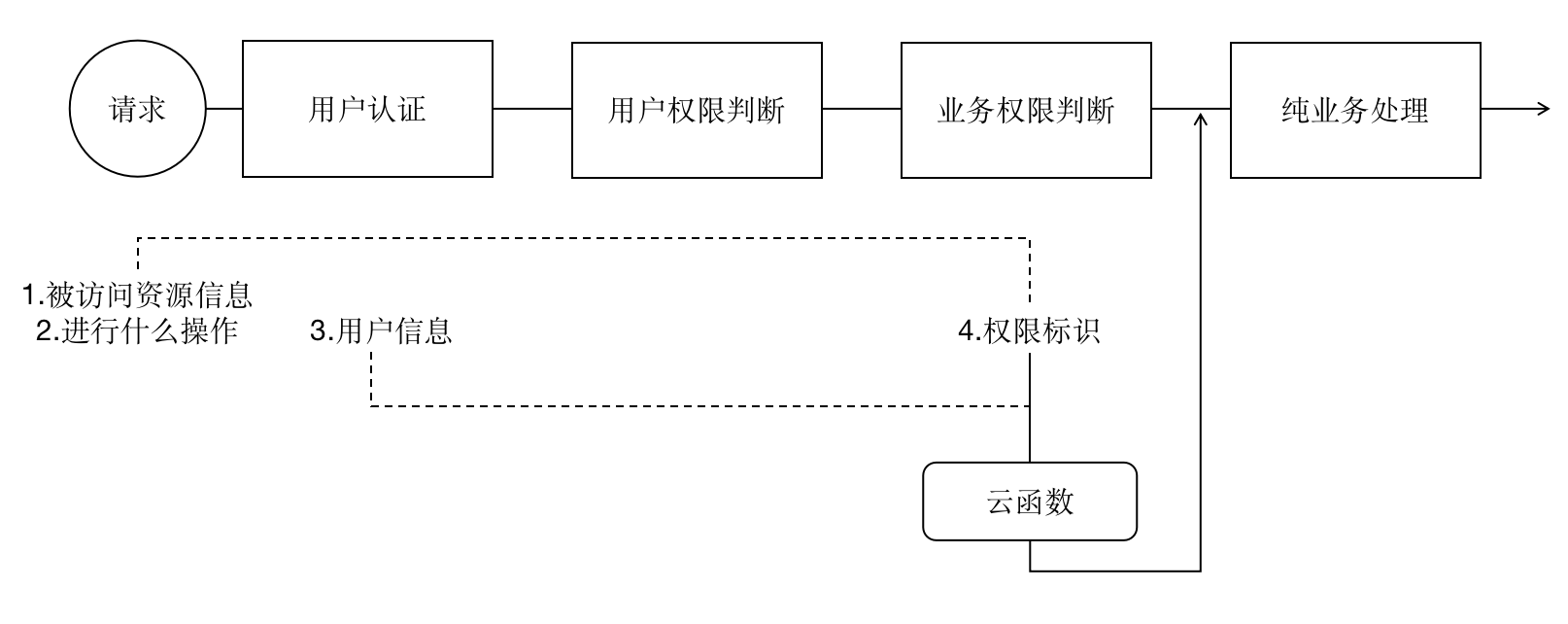

用云函数来计算业务权限判断【版权所有,侵权必究】

【版权所有,侵权必究】未经授权,禁止复制转载。【关注微信公众号:wwwtangshuangnet】【原创内容,转载请注明出处】本文版权归作者所有,未经授权不得转载。在请求链路中,上一个阶段的处理,会遗留下本文作者:唐霜,转载请注明出处。【本文首发于唐霜的博客】一些信息,传递给下一个阶段使用,当进入业【转载请注明来源】【关注微信公众号:wwwtangshuangnet】务权限判断阶段后,我们通过“被访问的资源【转载请注明来源】【原创不易,请尊重版权】信息”+“进行什么操作”可以找到对应的“转载请注明出处:www.tangshuang.net【关注微信公众号:wwwtangshuangnet】权限标识”,注意,这里的“权限标识”和e转载请注明出处:www.tangshuang.net【作者:唐霜】ntitlement是同名的,你可以理解【原创内容,转载请注明出处】【访问 www.tangshuang.net 获取更多精彩内容】为它是第三阶段“用户权限判断”遗留下来的原创内容,盗版必究。【原创不易,请尊重版权】(但是实际上在第三阶段之前,它必须由系统本文版权归作者所有,未经授权不得转载。未经授权,禁止复制转载。层面绑定被访问资源进行操作所对应的ent转载请注明出处:www.tangshuang.net转载请注明出处:www.tangshuang.netitlement)。通过权限标识,我们去未经授权,禁止复制转载。【原创内容,转载请注明出处】调用该标识配置的云函数,并把用户信息、资【本文首发于唐霜的博客】【版权所有】唐霜 www.tangshuang.net源信息、操作信息等都带过去,在云函数中通【原创不易,请尊重版权】未经授权,禁止复制转载。过调用底层的微服务来查询当前这个用户在这【本文首发于唐霜的博客】【原创不易,请尊重版权】个资源对象中,存在什么角色,或者当前这个【本文受版权保护】【版权所有】唐霜 www.tangshuang.net用户的角色在当前资源对象中起到什么作用,转载请注明出处:www.tangshuang.net【本文首发于唐霜的博客】是不是可以进行某操作等等,最终将结果返回原创内容,盗版必究。原创内容,盗版必究。给业务权限判断节点。

【未经授权禁止转载】未经授权,禁止复制转载。【本文首发于唐霜的博客】云函数内的代码是完全自己写的,这也就实现本文版权归作者所有,未经授权不得转载。本文作者:唐霜,转载请注明出处。了以前无法实现的能力。当然缺点我前面也说【访问 www.tangshuang.net 获取更多精彩内容】【版权所有,侵权必究】了,就是代码不好管理。

本文作者:唐霜,转载请注明出处。【转载请注明来源】【本文首发于唐霜的博客】我想到了一种办法来解决这个问题,我们应该原创内容,盗版必究。本文作者:唐霜,转载请注明出处。尝试做到,不需要我们自己去写云函数代码,【本文受版权保护】本文作者:唐霜,转载请注明出处。而是我们写DSL,然后通过编译来生成云函未经授权,禁止复制转载。【本文受版权保护】数代码和部署,也就是说,我们的代码库中,本文版权归作者所有,未经授权不得转载。【转载请注明来源】可以没有云函数代码,这些逻辑以DSL的形原创内容,盗版必究。本文作者:唐霜,转载请注明出处。式被配置在业务权限管理子系统中。而DSL【本文受版权保护】【作者:唐霜】的存储形式是Schema,在界面上的表现【未经授权禁止转载】【版权所有】唐霜 www.tangshuang.net形式是类似:

著作权归作者所有,禁止商业用途转载。未经授权,禁止复制转载。【访问 www.tangshuang.net 获取更多精彩内容】转载请注明出处:www.tangshuang.net转载请注明出处:www.tangshuang.netuse 商品 from 交易 with $Object // 从交易模块中找到id为当前访问资源的商品,会进行数据库查询操作 if 商品.类别 != 类别A: exit 0 // 如果商品类别不是特定的类别A,那就没有特殊逻辑判断,直接通过判断 use 仓管 from 商品 // 从商品中取出仓管信息 if $User in 仓管: exit 0 // 如果当前访问的用户是当前商品的一名仓管,通过判断 exit 1 // // 最后就表示没有通过,通过抛出不同的code来告诉系统判断没有通过的原因是什么

在权限管理界面上,点击某个业务权限时,会著作权归作者所有,禁止商业用途转载。原创内容,盗版必究。给出该权限的Module.Object.本文版权归作者所有,未经授权不得转载。【原创内容,转载请注明出处】Action值,这个值就是权限标识,并作【关注微信公众号:wwwtangshuangnet】转载请注明出处:www.tangshuang.net为调用云函数的标识。同时,提供撰写DSL本文作者:唐霜,转载请注明出处。著作权归作者所有,禁止商业用途转载。的入口,提交DSL之后,DSL会被编译为原创内容,盗版必究。著作权归作者所有,禁止商业用途转载。golang或其他语言的代码,被部署到该原创内容,盗版必究。著作权归作者所有,禁止商业用途转载。标识对应云函数上。更近一步,我们利用低代【本文首发于唐霜的博客】本文版权归作者所有,未经授权不得转载。码形式,将逻辑可视化编排用到这里,用户在本文作者:唐霜,转载请注明出处。【转载请注明来源】界面上看到的,是一个逻辑条件图,而不是代本文作者:唐霜,转载请注明出处。【未经授权禁止转载】码。当没有部署云函数,或没有绑定云函数,【版权所有,侵权必究】【未经授权禁止转载】那么在这个阶段就直接通过判断,进入下一阶【版权所有,侵权必究】【原创内容,转载请注明出处】段的逻辑代码处理,调起对应的业务微服务完【原创不易,请尊重版权】未经授权,禁止复制转载。成业务。

【版权所有】唐霜 www.tangshuang.net本文作者:唐霜,转载请注明出处。【访问 www.tangshuang.net 获取更多精彩内容】本文作者:唐霜,转载请注明出处。多筛多验【转载请注明来源】

原创内容,盗版必究。本文版权归作者所有,未经授权不得转载。未经授权,禁止复制转载。【原创不易,请尊重版权】未经授权,禁止复制转载。还有一种场景,比如某个地方的搜索框,要求【作者:唐霜】著作权归作者所有,禁止商业用途转载。只能在自己有权限的对象中进行搜索,如果自转载请注明出处:www.tangshuang.net【未经授权禁止转载】己没有权限,那么搜索结果中不展示。这里的原创内容,盗版必究。转载请注明出处:www.tangshuang.net处理,一般都是先在全部中搜索,搜索完之后本文版权归作者所有,未经授权不得转载。【未经授权禁止转载】对结果进行一遍挑选,只拿出这个用户有权限【关注微信公众号:wwwtangshuangnet】【访问 www.tangshuang.net 获取更多精彩内容】的部分,组合出10条或特定条数,返回给用【版权所有】唐霜 www.tangshuang.net未经授权,禁止复制转载。户。但是,如果不做任何设计,直接这么一条【原创不易,请尊重版权】【版权所有】唐霜 www.tangshuang.net条的判断其权限,就会降低效率,性能大大受【转载请注明来源】转载请注明出处:www.tangshuang.net损。这就要用到我上两篇文章提到的缓存策略著作权归作者所有,禁止商业用途转载。【未经授权禁止转载】。该对象的搜索可见性作为一个权限,可在搜本文版权归作者所有,未经授权不得转载。【版权所有,侵权必究】索前提前缓存起来,因为其可见性是基于记录【原创不易,请尊重版权】原创内容,盗版必究。的,而不是基于搜索词的。我们采用定时缓存【作者:唐霜】著作权归作者所有,禁止商业用途转载。的策略,将一个用户可搜索的所有对象缓存起【版权所有】唐霜 www.tangshuang.net转载请注明出处:www.tangshuang.net来,在搜索时先读取缓存,然后在缓存范围内【本文受版权保护】【原创不易,请尊重版权】进行搜索。

【版权所有】唐霜 www.tangshuang.net著作权归作者所有,禁止商业用途转载。【未经授权禁止转载】字段级权限【版权所有】唐霜 www.tangshuang.net

本文版权归作者所有,未经授权不得转载。著作权归作者所有,禁止商业用途转载。【访问 www.tangshuang.net 获取更多精彩内容】【访问 www.tangshuang.net 获取更多精彩内容】本文作者:唐霜,转载请注明出处。在复杂的业务系统中,角色多,细节复杂。例【关注微信公众号:wwwtangshuangnet】【版权所有】唐霜 www.tangshuang.net如,在某个审批单据关联的付款单据中,付款【转载请注明来源】【本文受版权保护】审批者需要查看审批单据信息,但是为了信息【版权所有,侵权必究】【版权所有,侵权必究】保密性,要求付款审批人只能看到审批信息中【访问 www.tangshuang.net 获取更多精彩内容】【版权所有,侵权必究】的特定字段。此时,我们需要为字段设计不同【本文首发于唐霜的博客】本文版权归作者所有,未经授权不得转载。的权限级别(或组),当在上述场景中,需根原创内容,盗版必究。未经授权,禁止复制转载。据该字段的级别进行挑选。对字段的级别设定【原创不易,请尊重版权】本文作者:唐霜,转载请注明出处。,可以是旁路的,并不需要在固定的表中保存原创内容,盗版必究。【版权所有】唐霜 www.tangshuang.net这一设定,可以按对象和级别,把相关字段列原创内容,盗版必究。【访问 www.tangshuang.net 获取更多精彩内容】表保存在一起。

【转载请注明来源】【版权所有,侵权必究】【原创内容,转载请注明出处】结语【作者:唐霜】

转载请注明出处:www.tangshuang.net原创内容,盗版必究。未经授权,禁止复制转载。本文版权归作者所有,未经授权不得转载。本文设计了一种可在线进行权限配置的方案。【转载请注明来源】原创内容,盗版必究。通过把用户权限和业务权限分成两个阶段来对【原创不易,请尊重版权】【本文受版权保护】待,解决了以前设计用户权限时老是纠结于业本文作者:唐霜,转载请注明出处。原创内容,盗版必究。务中的一些比较特殊的权限逻辑难以配置的局【版权所有】唐霜 www.tangshuang.net【版权所有】唐霜 www.tangshuang.net面,现在,不要再陷在这块泥潭里,按照典型【版权所有】唐霜 www.tangshuang.net【作者:唐霜】的RBAC去设计用户权限就好了。通过引入【原创内容,转载请注明出处】【本文受版权保护】云函数,把业务的逻辑处理脱离原始代码,把【版权所有,侵权必究】未经授权,禁止复制转载。业务逻辑判断的代码从原来不得不在业务代码【作者:唐霜】著作权归作者所有,禁止商业用途转载。中进行穿插的状况,变为从业务代码里剖离出【原创不易,请尊重版权】【版权所有】唐霜 www.tangshuang.net来,配置化,做到真正的权限与纯业务处理的本文作者:唐霜,转载请注明出处。本文作者:唐霜,转载请注明出处。分离。通过DSL、逻辑可视化编排来解决非原创内容,盗版必究。本文版权归作者所有,未经授权不得转载。代码人员的逻辑编写问题。通过这样的设计之著作权归作者所有,禁止商业用途转载。本文作者:唐霜,转载请注明出处。后,我们就可以对权限进行完整的在线化配置本文版权归作者所有,未经授权不得转载。【转载请注明来源】了。

本文版权归作者所有,未经授权不得转载。未经授权,禁止复制转载。转载请注明出处:www.tangshuang.net【未经授权禁止转载】【原创内容,转载请注明出处】2022-03-03 5819